Con il numero di dispositivi intelligenti e connessi in aumento, aumentano anche le preoccupazioni per la privacy e la sicurezza online, in particolare con l'ondata di ransomware e altri attacchi malware che hanno dominato i titoli dei giornali nell'ultimo anno. Anche se il mondo sta cercando di riprendersi dal ransomware WannaCry, dalla botnet Mirai e da altri gravi attacchi di malware, i ricercatori di sicurezza di Armis Labs hanno pubblicato un white paper tecnico dettagliato che descrive in dettaglio una grave vulnerabilità che può, potenzialmente, lasciare miliardi di dispositivi abilitati Bluetooth suscettibile all'esecuzione di codice in modalità remota e agli attacchi MiTM (Man-in-The-Middle). Quindi, nel caso in cui tu sia già incuriosito da BlueBorne, ecco cosa devi sapere al riguardo per non finire per diventare una vittima inconsapevole del crimine informatico:

Cos'è BlueBorne?

In poche parole, BlueBorne è un vettore di attacco che può consentire ai criminali informatici di utilizzare le connessioni Bluetooth assumere silenziosamente il controllo dei dispositivi mirati senza alcuna azione da parte della vittima. Ciò che è davvero sconcertante è che per un dispositivo venga compromesso, esso non deve essere accoppiato al dispositivo dell'aggressore, né ha nemmeno bisogno di essere impostato in modalità "rilevabile". È possibile utilizzare fino a otto vulnerabilità zero-day separate (comprese quattro critiche) hackerare la maggior parte dei dispositivi Bluetooth in uso oggi, indipendentemente dal sistema operativo. Ciò che significa in sostanza è che oltre 5 miliardi di dispositivi abilitati Bluetooth in tutto il mondo sono potenzialmente vulnerabili da questa enorme scappatoia di sicurezza che è stata descritta in dettaglio all'inizio di questa settimana dalla società di ricerca sulla sicurezza incentrata sull'IoT, Armis Labs. Secondo il white paper tecnico pubblicato dalla società, BlueBorne è particolarmente pericoloso non solo a causa della sua enorme scala, ma perché le scappatoie facilitano effettivamente l'esecuzione di codice remoto e gli attacchi Man-in-The-Middle.

Quali dispositivi / piattaforme sono potenzialmente vulnerabili a BlueBorne?

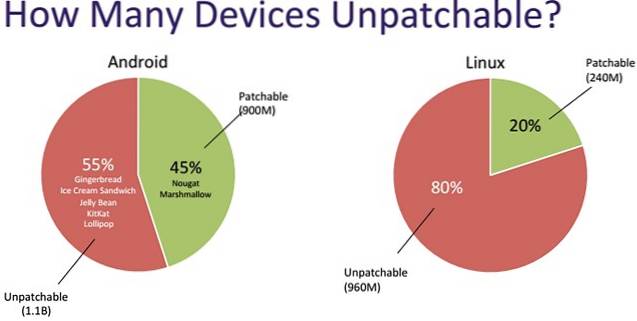

Come già accennato, il vettore di attacco BlueBorne potenzialmente mette in pericolo miliardi di smartphone, desktop, sistemi di intrattenimento e dispositivi medici abilitati Bluetooth in esecuzione su una qualsiasi delle principali piattaforme informatiche, tra cui Android, iOS, Windows e Linux. Complessivamente, si stima che oggi nel mondo ci siano 2 miliardi di dispositivi Android, quasi tutti dotati di funzionalità Bluetooth. Aggiungete a ciò una stima di 2 miliardi di dispositivi Windows, 1 miliardo di dispositivi Apple e 8 miliardi di dispositivi IoT e saprete perché questa ultima minaccia alla sicurezza è motivo di grande preoccupazione per i ricercatori sulla sicurezza informatica, i produttori di dispositivi e i sostenitori della privacy in tutto il mondo. al di sopra di. Le due piattaforme più vulnerabili a BlueBorne, tuttavia, sono Android e Linux. Questo perché il modo in cui la funzionalità Bluetooth è implementata in questi sistemi operativi li rende altamente suscettibili exploit di danneggiamento della memoria che può essere utilizzato per eseguire virtualmente qualsiasi codice dannoso in remoto, consentendo all'aggressore di farlo potenzialmente accedere a risorse di sistema sensibili su dispositivi compromessi che spesso non riescono a sbarazzarsi dell'infezione anche dopo più riavvii.

In che modo gli hacker possono sfruttare la vulnerabilità della sicurezza di BlueBorne?

BlueBorne è un file vettore di attacco aereo altamente infettivo che ha il potenziale di diffondersi da un dispositivo all'altro attraverso l'aria, il che significa che un singolo dispositivo compromesso può, in teoria, infettare dozzine di dispositivi attorno ad esso. Ciò che rende gli utenti particolarmente vulnerabili alla minaccia è il file alto livello di privilegi con cui funziona il Bluetooth su tutti i sistemi operativi, consentendo agli aggressori di avere il controllo virtualmente completo sui dispositivi compromessi. Una volta che hanno il controllo, i criminali informatici possono utilizzare questi dispositivi per servire i loro nefandi obiettivi, tra cui spionaggio informatico e furto di dati. Possono anche installare da remoto ransomware o incorporare il dispositivo come parte di una grande botnet per eseguire attacchi DDoS o commettere altri crimini informatici. Secondo Armis, "Il vettore di attacco BlueBorne supera le capacità della maggior parte dei vettori di attacco di penetrare in reti sicure "air-gap" che sono disconnessi da qualsiasi altra rete, inclusa Internet ".

Come sapere se il tuo dispositivo è interessato da BlueBorne?

Secondo Armis, tutte le principali piattaforme di calcolo sono interessate dalla minaccia alla sicurezza di BlueBorne in un modo o nell'altro, ma alcune delle versioni di questi sistemi operativi sono intrinsecamente più vulnerabili di altre.

-

finestre

Tutti i desktop, laptop e tablet Windows con Windows Vista e versioni successive le versioni del sistema operativo sono interessate dalla cosiddetta vulnerabilità "Bluetooth Pineapple" che consente a un utente malintenzionato di eseguire un attacco Man-in-The-Middle (CVE-2017-8628).

-

Linux

Qualsiasi dispositivo in esecuzione su un sistema operativo basato su Kernel Linux (versione 3.3-rc1 e successive) è vulnerabile alla vulnerabilità legata all'esecuzione di codice in modalità remota (CVE-2017-1000251). Inoltre, tutti i dispositivi Linux che eseguono BlueZ sono anche interessati dalla vulnerabilità legata alla fuga di informazioni (CVE-2017-1000250). Quindi l'impatto del vettore di attacco BlueBorne non è solo desktop limitato in questo caso, ma anche una vasta gamma di smartwatch, televisori ed elettrodomestici da cucina che eseguono il sistema operativo Tizen gratuito e open source. Stando così le cose, si dice che dispositivi come lo smartwatch Samsung Gear S3 o il frigorifero Samsung Family Hub siano altamente vulnerabili a BlueBorne, secondo Armis.

-

iOS

Tutti i dispositivi iPhone, iPad e iPod Touch in esecuzione iOS 9.3.5 o versioni precedenti le versioni del sistema operativo sono interessate dalla vulnerabilità legata all'esecuzione di codice in modalità remota, così come tutti i dispositivi AppleTV che eseguono tvOS versione 7.2.2 o inferiore. Tutti i dispositivi con iOS 10 dovrebbero essere al sicuro da BlueBorne.

-

Android

A causa della portata e della popolarità di Android, questa è l'unica piattaforma che si ritiene sia la più colpita. Secondo Armis, tutte le versioni di Android, tranne nessuna, sono vulnerabili a BlueBorne, grazie a quattro diverse vulnerabilità riscontrate nel sistema operativo. Due di queste vulnerabilità consentono l'esecuzione di codice in modalità remota (CVE-2017-0781 e CVE-2017-0782), una si traduce in fuga di informazioni (CVE-2017-0785), mentre un'altra consente a un hacker di eseguire un Man-in-The- Attacco medio (CVE-2017-0783). Non solo smartphone e tablet in esecuzione su Android sono interessati dalla minaccia, ma anche smartwatch e altri dispositivi indossabili in esecuzione su Android Wear, televisori e set-top-box in esecuzione su Android TV, nonché sistemi di intrattenimento in auto in esecuzione su Android Auto, rendendo BlueBorne uno dei vettori di attacco più completi e severi mai documentati.

Se hai un dispositivo Android, puoi anche andare su Google Play Store e scaricare il file App BlueBorne Vulnerability Scanner rilasciato da Armis per aiutare gli utenti a verificare se il loro dispositivo è vulnerabile alla minaccia.

Come proteggere il tuo dispositivo abilitato Bluetooth da BlueBorne?

Mentre BlueBorne è uno dei vettori di attacco più completi e minacciosi nella memoria recente a causa della sua vastità, ci sono modi in cui puoi proteggerti dal diventare una vittima. Innanzitutto, assicurati che il Bluetooth sia disattivato nel dispositivo quando non è in uso. Quindi, assicurati che il tuo il dispositivo viene aggiornato con tutte le ultime patch di sicurezza, e anche se in alcuni casi questo potrebbe non aiutarti, è sicuramente un punto di partenza. A seconda del sistema operativo del dispositivo che stai cercando di salvaguardare, dovresti seguire i seguenti passaggi per assicurarti che i tuoi dati personali non finiscano nelle mani sbagliate.

-

finestre

Microsoft ha rilasciato la patch di sicurezza BlueBorne per i suoi sistemi operativi l'11 luglio, quindi se hai gli aggiornamenti automatici abilitati o hai aggiornato manualmente il tuo PC negli ultimi due mesi e hai installato tutte le patch di sicurezza più recenti, dovresti essere al sicuro da queste minacce.

-

iOS

Se stai usando iOS 10 sul tuo dispositivo, dovresti stare bene, ma se sei bloccato su versioni precedenti del sistema operativo (versione 9.3.5 o precedenti), il tuo dispositivo è vulnerabile fino a quando Apple non rilascia una patch di sicurezza da risolvere il problema.

-

Android

Google ha rilasciato le correzioni BlueBorne ai suoi partner OEM il 7 agosto 2017. Le patch sono state rese disponibili anche agli utenti di tutto il mondo come parte del bollettino di aggiornamento sulla sicurezza di settembre, che è stato ufficialmente rilasciato il 4 di questo mese. Quindi, se stai utilizzando un dispositivo Android, vai a Impostazioni> Informazioni sul dispositivo> Aggiornamenti di sistema per verificare se il tuo fornitore ha ancora implementato la patch di sicurezza di settembre 2017 per il tuo dispositivo. In tal caso, installalo prontamente per proteggere te stesso e il tuo dispositivo Android da BlueBorne.

-

Linux

Se stai eseguendo una distribuzione Linux sul tuo PC o utilizzando una piattaforma basata su kernel Linux come Tizen sui tuoi dispositivi IoT / connessi, potresti dover attendere un po 'più a lungo affinché la correzione venga filtrata a causa del coordinamento richiesto tra Linux il team di sicurezza del kernel e i team di sicurezza delle varie distribuzioni indipendenti. Se hai il know-how tecnico richiesto, però, puoi patchare e ricostruire BlueZ e il kernel da solo andando qui per BlueZ e qui per il kernel.

Nel frattempo, puoi semplicemente disabilitare completamente il Bluetooth sul tuo sistema seguendo questi semplici passaggi:

- Inserisci nella lista nera i moduli Bluetooth principali

printf "installa% s / bin / true \ n" bnep bluetooth btusb >> /etc/modprobe.d/disable-bluetooth.con- Disabilita e interrompi il servizio Bluetooth

systemctl disabilita bluetooth.service systemctl mask bluetooth.service systemctl stop bluetooth.service- Rimuovi i moduli Bluetooth

rmmod bnep rmmod bluetooth rmmod btusbSe ricevi messaggi di errore che dicono che altri moduli stanno utilizzando questi servizi, assicurati di rimuovere i moduli attivi prima di riprovare.

VEDERE ANCHE: Cos'è la rete mesh Bluetooth e come funziona?

BlueBorne: l'ultima minaccia alla sicurezza che mette in pericolo miliardi di dispositivi Bluetooth

Il Bluetooth Special Interest Group (SIG) si è concentrato sempre di più sulla sicurezza negli ultimi tempi ed è facile capire perché. Con gli elevati privilegi concessi al Bluetooth in tutti i sistemi operativi moderni, vulnerabilità come BlueBorne possono provocare il caos per milioni di persone innocenti e ignare in tutto il mondo. Ciò che è veramente preoccupante per gli esperti di sicurezza è il fatto che BlueBorne sembra essere una minaccia aerea, il che significa che le misure di sicurezza standard, come la protezione degli endpoint, la gestione dei dati mobili, i firewall e le soluzioni di sicurezza di rete sono praticamente impotenti di fronte ad essa, visto che sono progettato principalmente per bloccare gli attacchi che avvengono su connessioni IP. Sebbene gli utenti non abbiano il controllo su come e quando le patch di sicurezza vengono distribuite ai loro dispositivi, assicurarti di prendere le misure di sicurezza menzionate nell'articolo dovrebbe mantenere i tuoi dispositivi collegati ragionevolmente al sicuro per ora. In ogni caso, mantenere la connessione Bluetooth spenta mentre non è in uso è solo una pratica di sicurezza standard che la maggior parte delle persone esperte di tecnologia segue comunque, quindi ora è un buon momento per il resto della popolazione per seguire l'esempio. Quindi ora che hai avuto modo di conoscere BlueBorne, quali sono i tuoi pensieri sull'argomento? Fateci sapere nella sezione commenti qui sotto, perché amiamo sentirvi.

Gadgetshowto

Gadgetshowto