Browser: li usiamo tutti e molte persone (come la tua veramente) li usano quasi esclusivamente.

Ovviamente una delle cose migliori dei browser moderni è il loro gestore di password integrato. Poiché ogni sito ha le proprie regole per la creazione della password, gli utenti che creano regolarmente accessi su più siti web potrebbero trovare la gestione di queste diverse password un incubo. Ecco perché i gestori di password basati su browser sono diventati la forma più utilizzata per salvare le password. Dopotutto, chi riesce a ricordare tutti i loro accessi? E anche se puoi, perché dovresti perdere tempo a digitare tutto quando il tuo browser web può riempirlo automaticamente per te.

E così, arriviamo al problema. Sappiamo da tempo che cookie e tracker non distruttivi seguono gli utenti mentre navigano. Ha in gran parte a che fare con agenzie pubblicitarie e società di marketing che cercano di costruire un gigantesco database di utenti, acquisendo dati sui loro interessi, dati demografici e altro, in modo che possano poi rivenderli ad altre aziende o usarli per annunci mirati.

Ma gli aggressori con intenzioni più dannose possono utilizzare gli stessi tracker per hackerare le tue password nei gestori di password.

Secondo i ricercatori della Princeton University Gunes Acar, Steven Englehardt e Arvind Narayanan, un certo numero di siti web incorporano script di tracciamento che abusano dei gestori di accesso del browser web per estrarre l'email e le password di un utente.

Sebbene il fatto che i gestori di accesso del browser Web possano essere sfruttati da codice dannoso utilizzando XSS per rubare le credenziali dell'utente è noto da molto tempo, i ricercatori affermano che questa è la prima volta che qualcuno scopre che i gestori di accesso vengono utilizzati per monitorare anche gli utenti.

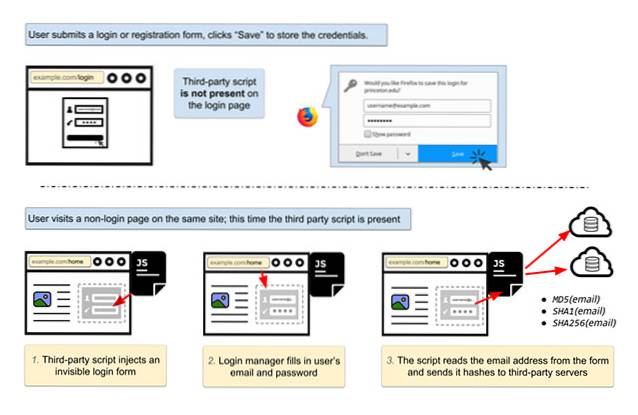

Ecco come funziona l'attacco, in termini tanto semplici quanto possiamo realizzarli:

- Un utente si registra su un sito Web e salva le proprie credenziali di accesso nel gestore degli accessi integrato del browser.

- L'utente naviga in una pagina web diversa sullo stesso sito, ma questa volta lo script di monitoraggio è presente per rubare informazioni.

- Quello che fa lo script è incorporare un falso campo di login nella pagina. Molti browser compilano automaticamente i campi di accesso senza alcuna interazione da parte dell'utente e alcuni, come Chrome, li riempiono automaticamente non appena l'utente carica la pagina. In ogni caso, il campo di accesso viene riempito.

- Lo script procede quindi all'acquisizione delle credenziali di accesso e invia gli hash dell'email al server per il monitoraggio.

Ora sorge la domanda, perché gli hash? La risposta è semplice. Per la maggior parte, si può presumere che l'e-mail di un utente non cambi nel corso della sua vita. Un hash, quindi, è un modo permanente per tracciare l'utente su più siti Web, piattaforme e persino su app mobili su cui usano le loro email. Queste informazioni vengono utilizzate dai tracker per creare un database elaborato di utenti basato su più fattori, consentendo loro di indirizzare facilmente gli utenti per la pubblicazione di annunci e più intenti dannosi, se lo desiderano. Ad esempio, gli utenti utilizzano spesso la stessa combinazione di e-mail e password per diversi siti Web. Quindi, se un utente malintenzionato decifra una password associata a un'e-mail, potrebbe essere in grado di accedere anche ad altri account semplicemente utilizzando le stesse password o varianti con piccole modifiche.

I ricercatori hanno trovato due script che stavano rubando dati usando questa tecnica, e abbastanza spaventosamente, gli script sono stati incorporati in 1.110 dei primi 1 milione di siti Web di Alexa.

Adthink, una delle società che utilizzano gli script, secondo i ricercatori, contiene categorie molto dettagliate per i dati degli utenti che raccoglie, comprese cose come istruzione, occupazione, colore dei capelli, colore degli occhi, reddito netto e altro. Contiene anche categorie come alcol e tabacco.

Vulnerabilità come questa non sono una novità; infatti, sono conosciuti e discussi da almeno 11 anni. Tuttavia, i fornitori di browser non ci lavorano, perché per quanto riguarda l'esperienza utente, tutto funziona bene: il browser inserisce automaticamente le password nei campi di accesso, gli utenti risparmiano tempo e sono liberi di utilizzare password complesse che essenzialmente migliorano la sicurezza sul web.

Allora cosa possiamo fare a riguardo? I ricercatori menzionano tre diversi modi per affrontare un problema come questo.

- I costruttori di siti web possono inserire moduli di accesso su sottodomini separati, impedendo che la compilazione automatica funzioni su altre pagine web a cui potrebbero essere allegati script di monitoraggio di terze parti.

- Gli utenti possono utilizzare ad-blocker ed estensioni anti-tracking per bloccare automaticamente questi script.

- I browser Web possono (e dovrebbero) consentire agli utenti di disabilitare completamente la funzionalità di compilazione automatica. Sembra un po 'estremo, ma se un utente è preoccupato per i propri dati, disabilitare il riempimento automatico è probabilmente la soluzione migliore.

L'attacco è abbastanza facile da eseguire e ha gravi ramificazioni per la privacy dell'utente. Se sei interessato a scoprire come funziona, puoi verificarlo in azione in questa demo.

Inoltre, è consigliabile creare un'abitudine per buone pratiche di password. Non ripetere la stessa password per tutti gli accessi chiave. Continua a cambiarli periodicamente e assicurati che non siano composti da parole o numeri facilmente identificabili come la tua data di nascita o 12345678, o dio non voglia, la parola, la password!

Allora, cosa ne pensate? Pensi che il riempimento automatico sia una seria minaccia per la privacy di questi tempi e usi comunque il riempimento automatico? Fateci sapere nei commenti in basso.

Gadgetshowto

Gadgetshowto