In questi giorni alcune aziende tecnologiche sembrano più preoccupate di come far crescere la base di utenti, piuttosto che proteggere i propri server o mantenere privati i dati degli utenti.

Abbiamo visto OnePlus e Xiaomi gestire entrambi gateway di pagamento non sicuri, ma ora è stato scoperto che anche il server di Truecaller Pay era apertamente accessibile fino a qualche tempo fa.

Come riportato da Redditor always_say_this, stava armeggiando e imbattersi in un server vulnerabile che veniva utilizzato per le transazioni Truecaller Pay. Una volta che hai accesso a questo server, puoi essenzialmente vedere ogni singola transazione che è stata completata utilizzando Truecaller Pay basato su UPI.

Tutti i tuoi dati sono accessibili

La preoccupazione più grande, tuttavia, non era che tu fossi in grado di vedere ogni transazione, invece era quella i dati personali - relativi alla transazione - erano ampiamente disponibili per l'accesso da parte di chiunque. Potresti vedere quanto segue tramite la scappatoia nel server:

- Indirizzo di pagamento virtuale UPI del mittente e del destinatario,

- Numeri di conto

- Saldo del conto del mittente,

- Stato della transazione: successo o fallimento,

- Dettagli del dispositivo: IMEI e indirizzo IP

Si tratta di un grave aborto spontaneo della sicurezza da parte dell'azienda, che è stata immediatamente informata della scappatoia dal Redditor ieri sera..

Truecaller ha quindi rilasciato una dichiarazione ufficiale (su Twitter) affermando che era solo un server di prova che veniva "utilizzato per il provisioning sperimentale di nuovi servizi" e nessun dato era stato violato.

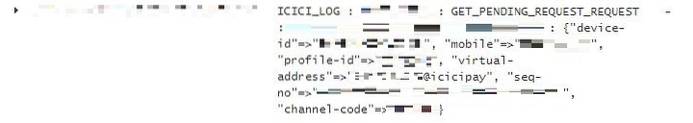

Ma, sempre_dice_questo non era pronto ad arrendersi e ha ribattuto che il server era ancora molto attivo e funzionante. Ha incluso la prova che non si trattava di un server di prova in quanto si poteva vedere chiaramente la "produzione" evidenziata nello screenshot che ha pubblicato. Quindi, abbiamo deciso di metterci in contatto con lui per approfondire le implicazioni per la sicurezza di questa scappatoia.

Il server è ora patchato

Mentre discutevamo delle implicazioni di questa scappatoia, TrueCaller ha confermato di aver corretto la vulnerabilità. La società ha affermato che il server è effettivamente in produzione (significa che tutti i servizi stanno scappando da esso) ma tutti i dati che si vedono non provengono da transazioni del mondo reale.

Lo aggiungono è un ambiente di test, che è il motivo principale per cui l'ID UPI nello screenshot allegato sopra è @icicipay e non @icici. Se il server mostrava i dettagli della transazione del mondo reale, quest'ultimo sarebbe stato utilizzato nel VPA. TrueCaller ha ulteriormente aggiunto,

@icici è quello utilizzato nella versione corrente di Truecaller, quindi è per questo che diciamo che @icicipay è attualmente in un ambiente di test.I log a cui accedi appartengono a un servizio in fase di sviluppo che deve ancora essere rafforzato con la sicurezza di classe banca.

Anche se vorremmo lodare Truecaller per aver risolto questo problema entro 24 ore, la domanda è perché la società dovrebbe persino testare nuovi servizi su un server non protetto. Poiché il panorama digitale del paese sta crescendo in modo abbastanza esponenziale, anche gli standard di sicurezza informatica devono essere aggiornati per mantenere i nostri dati personali al sicuro. Fortunatamente, ora non c'è nulla di cui preoccuparsi in termini di Truecaller Pay e puoi usarlo senza preoccupazioni.

Gadgetshowto

Gadgetshowto