Telegram è considerata una delle piattaforme di messaggistica più sicure in circolazione, ma un ricercatore di sicurezza ha recentemente scoperto una vulnerabilità nel client desktop di Telegram che ha fatto trapelare l'indirizzo IP degli utenti durante le chiamate.

Dhiraj Mishra, l'esperto di sicurezza che ha scoperto il difetto, ha notato che Telegram Messenger per Windows e Telegram per Desktop non offrivano lo strumento per disabilitare le chiamate Peer-to-Peer (P2P), il che significa che l'indirizzo IP degli utenti sarebbe rimasto esposto ogni volta che effettuano chiamate.

Che cos'è la chiamata peer-to-peer?

L'app Telegram offre una funzionalità chiamata chiamata peer-to-peer che può essere abilitata o disabilitata dagli utenti. Quando la funzione P2P è disabilitata, tutte le chiamate effettuate dagli utenti vengono instradate attraverso i server di Telegram per nascondere l'indirizzo IP, tuttavia, disabilitare la funzione comporta un deprezzamento della qualità audio durante la chiamata.

Qual era il difetto?

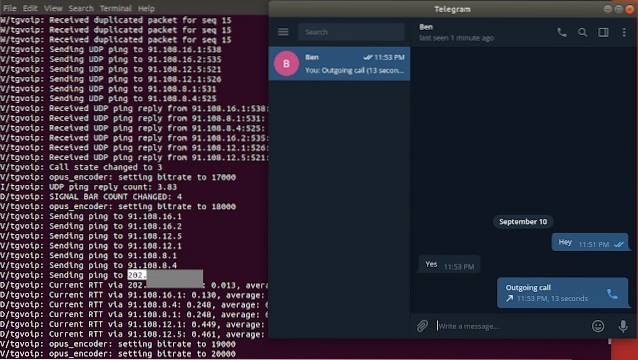

Telegram per desktop e Telegram Messenger per Windows non offrono la possibilità di disabilitare tali chiamate, il che significa che gli indirizzi IP possono essere intercettati da una terza parte. Il ricercatore di sicurezza ha rivelato che se la funzione P2P non è disabilitata o è assente, l'IP del server di Telegram, l'IP del chiamante e l'IP del destinatario sono trapelati. Quindi, come si può sfruttare la vulnerabilità? Bene, un hacker deve solo chiamarti sul client desktop di Telegram per conoscere il tuo indirizzo IP.

Telegram risolve il difetto

L'esperto di sicurezza ha segnalato la vulnerabilità a Telegram tramite un file Prova di concetto (PoC) video e la società lo ha presto patchato implementando un aggiornamento che introduceva l'opzione per disabilitare le impostazioni P2P. Come ricompensa per aver trovato il difetto, Mishra ha ricevuto 2.000 € come ricompensa per il bug.

Gadgetshowto

Gadgetshowto